Jak zabezpieczyć smartfon? Sprawdziłem najbardziej polecane sposoby

20 kwietnia 2025

Wyobraź sobie, że właśnie rozpakowałeś nowiutki smartfon prosto z pudełka. Błyszczący ekran kusi, aby jak najszybciej zacząć korzystać ze wszystkich funkcji, instalować ulubione aplikacje i przenieść dane ze starego urządzenia. W całym tym podekscytowaniu łatwo zapomnieć o kwestii bezpieczeństwa – w końcu to nowy telefon, co złego mogłoby się stać?

Niestety, rzeczywistość jest taka, że zagrożenia czyhają od samego początku. Już pierwszego dnia warto zadbać o ochronę smartfona, zanim trafią na niego nasze kontakty, zdjęcia, hasła czy aplikacje bankowe. Dlaczego to takie ważne?

Nowoczesny smartfon to nie tylko narzędzie do dzwonienia czy przeglądania mediów społecznościowych – to nasz prywatny asystent, portfel, notatnik, a często także klucz do wielu wrażliwych informacji. Mamy w nim pocztę e-mail, wiadomości, dostęp do kont bankowych, prywatne zdjęcia, a nawet oficjalne dokumenty (w Polsce coraz popularniejsza jest aplikacja mObywatel, pozwalająca przechowywać dowód osobisty czy prawo jazdy w telefonie). Utrata kontroli nad takim urządzeniem może być naprawdę bolesna. Cóż, kradzież smartfona potrafi narobić więcej szkód niż zgubienie samego urządzenia – ktoś obcy mógłby uzyskać dostęp do naszych kont, wykraść dane osobowe lub wykorzystać zapisane loginy i hasła. Statystyki są alarmujące: w dużych miastach nawet połowa ulicznych rabunków to kradzieże telefonów, a tylko niewielki odsetek z nich wraca do właścicieli. Nietrudno sobie wyobrazić konsekwencje, jeśli złodziej trafi na słabo zabezpieczony telefon.

Oczywiście zaginięcie czy kradzież to nie jedyne zagrożenia. Równie poważne mogą być ataki hakerskie i złośliwe oprogramowanie. Smartfony są dziś miniaturowymi komputerami – tak samo narażonymi na wirusy, phishing czy włamania, jak laptopy. Co gorsza, często są stale połączone z internetem i rzadziej chronione profesjonalnym oprogramowaniem zabezpieczającym. Hakerzy doskonale wiedzą, że wielu użytkowników odkłada wprowadzenie zabezpieczeń „na potem” i chętnie to wykorzystują. Wystarczy jedno przypadkowe kliknięcie w fałszywy link otrzymany SMS-em albo instalacja niezweryfikowanej aplikacji i kłopoty gotowe. Dlatego tak ważne jest, by już od pierwszej konfiguracji nowego smartfona pomyśleć o bezpieczeństwie – to inwestycja kilku dodatkowych minut, która może oszczędzić nam tygodni stresu i straty pieniędzy w przyszłości.

W dalszej części artykułu krok po kroku omówimy, jak kompleksowo zabezpieczyć nowy telefon. Dowiesz się, dlaczego silny ekran blokady to podstawa, czemu nie warto ignorować aktualizacji, jak mądrze instalować aplikacje i czy na mobilnym urządzeniu potrzebny jest antywirus. Porozmawiamy także o codziennych nawykach – korzystaniu z publicznego Wi-Fi, Bluetooth, usług lokalizacyjnych – oraz o wykonywaniu kopii zapasowych i możliwościach reakcji, gdy telefon zaginie. Wszystko to w przystępnym stylu, jak rozmowa z kolegą, który zna się na rzeczy i chce Ci pomóc uniknąć typowych błędów. Zaczynajmy!

Solidny zamek na start: ekran blokady i hasło jako pierwsza linia obrony

Pierwszym elementem zabezpieczenia nowego smartfona, o którym absolutnie nie wolno zapomnieć, jest blokada ekranu. To dosłownie cyfrowy zamek do Twojego elektronicznego „domu”, czyli danych w telefonie. Jeśli pozostawisz telefon bez żadnej blokady lub ustawisz banalnie prosty kod, to tak, jakbyś zostawił mieszkanie z otwartymi drzwiami – prędzej czy później ktoś niepowołany to wykorzysta. Dlatego zaraz po uruchomieniu urządzenia skonfiguruj porządną ochronę ekranu: może to być PIN, hasło, wzór lub zabezpieczenie biometryczne (odcisk palca czy skan twarzy). Ważne jednak, by podejść do tematu z głową.

Wybierz mocne hasło lub PIN

Najpopularniejszą metodą blokady jest wciąż kod PIN lub klasyczne hasło. Wiele osób dla wygody ustawia sobie najprostsze możliwe kombinacje cyfr – takie, które łatwo zapamiętać. Niestety, to poważny błąd. Badania pokazują, że aż 26% telefonów można odblokować za pomocą zaledwie 20 najbardziej popularnych kodów PIN! Najczęściej używany kod „1234” ma aż 11% użytkowników, a zaraz za nim plasują się „1111”, „0000” czy „1212”. Te oczywiste kombinacje jako pierwsze przyjdą do głowy potencjalnemu złodziejowi czy ciekawskiemu znajomemu – wpisanie ich to moment, a Twoje dane nagle stają przed kimś otworem. Jeśli więc Twoim PIN-em jest jedna z prostych sekwencji typu 1234, 0000, 2580 (kolejna częsta kombinacja, bo to środkowy układ cyfr na klawiaturze) lub daty urodzenia – jak najszybciej ją zmień. Dobry PIN powinien mieć więcej cyfr (obecnie standardem stają się 6-cyfrowe, a nawet dłuższe), a najlepiej żeby był to unikalny kod, którego nie używasz nigdzie indziej. Zdecydowanie unikaj oczywistych wzorów i powtórzeń.

Coraz częściej systemy operacyjne same wymuszają bezpieczniejsze kody – np. na iPhonie domyślnie proponowany jest 6-cyfrowy PIN zamiast 4-cyfrowego, a jeśli spróbujesz ustawić zbyt popularną kombinację, telefon może Cię przed tym ostrzec. Warto posłuchać tych sugestii. Jeśli masz dobrą pamięć, rozważ ustawienie hasła alfanumerycznego zamiast PIN-u – kombinacja liter i cyfr (a nawet znaków specjalnych) może być praktycznie niemożliwa do odgadnięcia metodą prób i błędów. Oczywiście, wpisywanie długiego hasła za każdym razem bywa uciążliwe, więc znajdź złoty środek. Możesz ustawić dłuższe hasło i korzystać na co dzień z odcisku palca – o czym za chwilę – tak by rzadko je wpisywać, ale mieć pewność, że gdy zajdzie potrzeba, zabezpieczenie jest solidne.

Wzór na ekranie – wygodny, ale czy bezpieczny?

Alternatywą dla PIN-u jest wzór blokady ekranu, popularny zwłaszcza na urządzeniach z Androidem. Polega to na tym, że palcem rysujesz po ekranie określony kształt łączący punkty. Z pozoru kombinacji jest mnóstwo (w klasycznym układzie 3×3 punkty – aż 389 tysięcy możliwych wzorów), ale ludzie mają tendencję do upraszczania sobie życia. Niestety, badania ujawniły, że większość z nas wybiera bardzo przewidywalne wzory. Prawie 44% wszystkich wzorów zaczyna się od punktu w lewym górnym rogu, a w sumie 77% wzorów startuje z któregoś z czterech rogów! Do tego dochodzi fakt, że zdecydowana większość ludzi poprzestaje na połączeniu zaledwie 4 lub 5 punktów, mimo że można wykorzystać nawet 9. To sprawia, że realna liczba często używanych wzorów drastycznie spada – złamanie cztero-pięciopunktowego schematu jest znacznie łatwiejsze niż mogłoby się wydawać. Jeśli więc wybierasz wzór, postaraj się: użyj więcej punktów (6, 7 albo nawet 9), nie zaczynaj zawsze od rogu, unikaj oczywistych kształtów (linie proste, kwadraty, litery). Dobrym nawykiem jest też wyłączenie wyświetlania śladu rysowania wzoru w trakcie odblokowywania – żeby nikt podejrzliwy nie podpatrzył ruchu Twojego palca znad ramienia.

Trzeba również pamiętać o pewnym fizycznym zagrożeniu związanym ze wzorem – ślady palców na ekranie. Jeśli często odblokowujesz telefon tym samym gestem i nie wycierasz ekranu, to pod światło można czasem zobaczyć smugi układające się w Twój wzór. Dla wprawnego obserwatora to podpowiedź. Dlatego warto czyścić ekran od czasu do czasu albo po prostu korzystać z innych metod zabezpieczenia, jeśli obawiasz się, że ktoś może w ten sposób próbować zgadnąć wzór.

Biometria – odcisk palca i rozpoznawanie twarzy

Większość nowych smartfonów oferuje wygodne zabezpieczenia biometryczne: czytnik linii papilarnych lub skaner twarzy. To fantastyczne technologie, które bardzo ułatwiają życie – wystarczy przyłożyć palec do sensora lub spojrzeć na ekran, a telefon momentalnie się odblokowuje. Warto z nich korzystać, bo łączą bezpieczeństwo z wygodą. Trzeba jednak pamiętać, że biometria zawsze działa w parze z tradycyjnym hasłem/PIN-em. Dlaczego? Ponieważ od czasu do czasu telefon i tak poprosi o kod (np. po ponownym uruchomieniu urządzenia, dla potwierdzenia tożsamości co jakiś czas, lub gdy warunki do odczytu biometrii są słabe). Dlatego nie unikniemy ustawienia mocnego kodu nawet jeśli planujemy odblokowywać telefon głównie odciskiem palca.

Czy odcisk palca może zostać podrobiony? W warunkach domowych raczej nie – musielibyśmy zostawić gdzieś idealny odcisk, a ktoś musiałby go spreparować w laboratorium. To mało prawdopodobny scenariusz dla przeciętnego użytkownika. Skan twarzy? Nowoczesne systemy, takie jak Face ID w nowszych iPhone’ach, są bardzo trudne do oszukania (działają w trójwymiarze, rozpoznają prawdziwą twarz, nie nabierają się na zdjęcie). Tańsze telefony z Androidem czasem mają prostsze skanery twarzy 2D, które można oszukać fotografią – lepiej wtedy polegać na odcisku palca albo klasycznym PIN-ie. Generalnie jednak biometryka stosowana rozsądnie zwiększa bezpieczeństwo. Pamiętaj tylko, że jeśli używasz odcisku palca, to zarejestruj więcej niż jeden palec (np. wskazujący i kciuk) – na wypadek, gdyby któryś był skaleczony lub brudny i nie łapał, zawsze masz alternatywę.

Niektórzy martwią się, co jeśli ktoś przyłoży Ci palec do czytnika na siłę (np. złodziej albo żartujący kolega, gdy śpisz). Owszem, teoretycznie to możliwe, dlatego superważnych rzeczy (np. autoryzacji transakcji bankowej) lepiej nie opierać wyłącznie na biometrii, tylko dodatkowo na kodzie. Jednak do codziennego odblokowania telefonu odcisk czy twarz są jak najbardziej w porządku. Pamiętaj: lepszy jakikolwiek blokowany ekran niż żaden. Nawet jeśli wybierzesz tylko podstawowy 4-cyfrowy PIN, to i tak dajesz sobie szansę na reakcję (np. zdalne wymazanie telefonu, o czym później), zanim ktoś ten PIN złamie. Telefon bez żadnej blokady to prezent dla znalazcy lub złodzieja – natychmiastowy dostęp do wszystkiego.

Ustaw automatyczną blokadę i inne opcje

Skonfigurowanie hasła to jedno, ale równie ważne jest ustawienie automatycznej blokady ekranu po krótkim czasie nieaktywności. Jeśli Twój smartfon wygasza ekran, ale pozostaje odblokowany przez kilka minut, to w tym okienku ktoś może go „przejąć”. Zaleca się, by czas automatycznego blokowania był możliwie krótki – np. 30 sekund lub 1 minuta. Owszem, częste wpisywanie kodu bywa irytujące, ale bezpieczeństwo rośnie. Alternatywnie można skorzystać z funkcji “smart lock”, oferowanej przez Androida – pozwala ona utrzymać odblokowany telefon w zaufanych okolicznościach (np. gdy masz go przy sobie, gdy jesteś w domu lub gdy jest połączony z zegarkiem Bluetooth). To wygodne, ale pamiętaj, że takie funkcje też mają swoje ryzyko – np. “zaufane miejsce” nie odróżnia Ciebie od obcej osoby znajdującej się w tym samym miejscu, więc jeśli ktoś ukradnie Ci telefon w domu lub biurze, może skorzystać z braku blokady. Dlatego ostrożnie dobieraj wyjątki.

Podsumowując: silna blokada ekranu to absolutna podstawa. Bez niej wszystkie kolejne kroki mogą na nic się nie zdać, bo atakujący i tak będzie miał otwartą furtkę do telefonu. Potraktuj ekran blokady jak pierwszy mur obronny, który chroni Twój cyfrowy świat. Gdy jest mocny, przypadkowa osoba nie dostanie się do środka przy pierwszej lepszej okazji, a Ty zyskasz czas i opcje działania nawet w razie zgubienia urządzenia.

Nie lekceważ aktualizacji – niepozorna tarcza, która chroni Twój telefon

Następnym filarem bezpieczeństwa smartfona są aktualizacje oprogramowania. Wielu użytkowników je ignoruje lub odkłada – bo okienko z powiadomieniem wyskakuje w najmniej odpowiednim momencie, bo brakuje czasu, bo “przecież telefon działa dobrze, po co to zmieniać”. To zrozumiałe odczucia, ale warto zmienić podejście: aktualizacje systemu i aplikacji to niepozorna tarcza chroniąca nasz telefon przed najnowszymi zagrożeniami. Często zawierają one łatki krytycznych błędów bezpieczeństwa. Innymi słowy, producent znalazł jakąś lukę, przez którą haker mógłby się włamać – i załatał ją w aktualizacji. Jeśli jej nie zainstalujesz, Twój telefon pozostaje dziurawy.

Łatki bezpieczeństwa – cichy bohater

Każdy smartfon ma system operacyjny (Android, iOS itd.), który jest ogromnym, skomplikowanym kawałkiem oprogramowania. W tak złożonym systemie co jakiś czas odkrywane są podatności – to nieuniknione. Ważne jest, jak szybko zostaną załatane. Producenci tacy jak Google (Android) czy Apple (iOS) regularnie wydają aktualizacje bezpieczeństwa. Apple zazwyczaj wypuszcza nową wersję iOS dla wszystkich obsługiwanych iPhone’ów jednocześnie – więc jeśli masz iPhone’a, dostajesz powiadomienie i właściwie nie masz wymówki, by zwlekać. W świecie Androida sytuacja bywa bardziej skomplikowana, bo wiele zależy od producenta telefonu (Samsung, Xiaomi, Motorola itd.). Google wydaje co miesiąc tzw. paczki bezpieczeństwa, ale to od producenta zależy, czy dostarczy je na Twój model i jak szybko. Niestety, wiele tańszych i starszych urządzeń przestaje dostawać aktualizacje już po 1-2 latach. Efekt? Sporo ludzi używa telefonów z dziurami, o których istnieniu wiadomo i które nie zostaną naprawione.

Firma Bitdefender w 2022 roku alarmowała, że około 35% aktywnie używanych urządzeń z Androidem na świecie nie ma dostępu nawet do najbardziej krytycznych poprawek bezpieczeństwa. Chodzi o telefony działające na przestarzałym systemie (Android 9 lub starszym), dla których łatek już nie wydaje się. W Polsce sytuacja była minimalnie lepsza, ale wciąż około co piąty smartfon był wtedy uznawany za porzucony pod względem aktualizacji. To ogromna liczba urządzeń potencjalnie podatnych na ataki znanymi metodami! Jeśli Twój nowy telefon jest aktualnym modelem, zapewne ma wsparcie producenta na najbliższe lata – korzystaj z tego i instaluj uaktualnienia, gdy tylko się pojawią.

“Ale przecież to tylko drobna zmiana…”

Często lekceważymy aktualizacje, myśląc, że to jakieś nieistotne poprawki lub wręcz obawiamy się, że “telefon po aktualizacji będzie gorzej działał”. Owszem, czasem bywało głośno o problemach po wadliwej aktualizacji, ale to wyjątki. Większość uaktualnień przechodzi bezboleśnie i nie spowalnia urządzenia (zwłaszcza te małe, typowo bezpieczeństwa). Natomiast korzyści są niewidoczne gołym okiem, ale realne: załatane luki przestają stanowić zagrożenie. Przykłady? W 2019 roku głośno było o ataku na aplikację WhatsApp, który pozwalał zainstalować spyware w telefonie po prostu poprzez… zadzwonienie do nas na WhatsApp! Ofiara nie musiała nic odbierać ani klikać – wystarczyło, że miała starą wersję aplikacji, a odpowiednio spreparowane połączenie wykorzystało lukę i infekowało urządzenie. WhatsApp wydał aktualizację, która ten błąd naprawiła – ale osoby, które jej nie zainstalowały, pozostawały narażone. Podobnie rok 2021 przyniósł wykrycie groźnych luk “FORCEDENTRY” w iMessage na iPhone’ach, które umożliwiały zdalne przejęcie telefonu poprzez wysłanie specjalnie przygotowanej wiadomości. Apple załatało błąd szybko, ale ktoś, kto zignorował update, mógł stać się ofiarą praktycznie niewykrywalnego ataku.

Takie historie można mnożyć. Stagefright – pamiętna luka w Androidzie z 2015 roku, która pozwalała zainfekować telefon wysyłając zwykłego MMS-a. BlueBorne – zestaw luk odkryty w 2017, umożliwiających przejęcie kontroli nad urządzeniem przez Bluetooth (o tym więcej w sekcji o Bluetooth). Wszystkie te strachy łączy jedno: ratunkiem były aktualizacje. Jeśli urządzenie otrzymało łatkę na czas, zagrożenie mijało. Jeśli nie – stawało się łatwym celem. Dlatego nigdy nie mów “to tylko nic nie znaczący update”. Być może w opisie zmiany nie wchodzą w szczegóły (często piszą ogólnie “ulepszenia wydajności i bezpieczeństwa”), ale właśnie w tych drobnych zmianach mogą kryć się krytyczne poprawki.

Aktualizuj nie tylko system, ale i aplikacje

Bezpieczeństwo smartfona to nie tylko sam system operacyjny. Aplikacje, których używasz, też mogą zawierać luki. Dobrym nawykiem jest regularne aktualizowanie aplikacji ze sklepu (Google Play lub App Store). Najlepiej włączyć automatyczne aktualizacje aplikacji – wtedy nowe wersje instalują się w tle, gdy telefon jest podłączony do Wi-Fi i ładowania (zazwyczaj domyślne ustawienie). Wiele groźnych ataków odbywa się właśnie poprzez podatności w aplikacjach – przeglądarce internetowej, odtwarzaczu multimediów, kliencie poczty itp. Twórcy tych programów zazwyczaj szybko reagują, wypuszczając nową wersję. Jeśli będziesz zwlekać z jej instalacją, okienko ryzyka się wydłuża.

Warto też od czasu do czasu sprawdzić listę zainstalowanych aplikacji i usunąć te, z których już nie korzystasz. Po co Ci stara aplikacja, której nie otwierałeś od roku? Jeśli ma jakąś lukę, a Ty jej nie zaktualizujesz bo nawet o niej nie pamiętasz, stanie się zbędnym słabym punktem. Utrzymuj porządek – mniej aplikacji to mniej potencjalnych dróg ataku i mniej rzeczy do aktualizowania.

Uważaj na modyfikacje systemu

Skoro mowa o aktualizacjach, warto wspomnieć, że niektóre działania użytkownika mogą tę kwestię skomplikować. Przykładowo rootowanie Androida czy jailbreak iPhone’a – czyli odblokowanie pełnych uprawnień administratora w telefonie – może uniemożliwić dalsze otrzymywanie oficjalnych aktualizacji. Często tacy zaawansowani użytkownicy instalują własne modyfikowane wersje systemu, co jednak wiąże się z samodzielnym dbaniem o łatki bezpieczeństwa. Jeśli nie jesteś bardzo świadomy i gotowy przejąć na siebie tej odpowiedzialności, lepiej pozostań przy standardowym, niezmodyfikowanym systemie i oficjalnych update’ach. Producent Twojego telefonu zazwyczaj wie, co robi, wydając kolejną wersję oprogramowania.

Podsumowując – aktualizacje to tarcza, której nie widać, ale która realnie chroni Twój smartfon. Staraj się instalować je na bieżąco, a jeśli Twój model przestanie być wspierany i utknie na starym systemie, miej świadomość zwiększonego ryzyka. Być może po kilku latach warto rozważyć wymianę urządzenia na takie, które otrzymuje świeże poprawki – nie tylko dla nowych funkcji, ale właśnie dla bezpieczeństwa. Póki co, z nowym telefonem bądź na bieżąco z powiadomieniami i nie zamiataj ich pod dywan. To naprawdę ważne.

Tylko z pewnego źródła: skąd pobierać aplikacje i jak sprawdzać ich wiarygodność

Smartfon sam w sobie jest jak puste mieszkanie – o bezpieczeństwie w dużej mierze decyduje to, co do niego wniesiemy. A wnosimy przede wszystkim aplikacje. Kiedy telefon jest nowy, zazwyczaj pierwsze co robimy, to instalacja ulubionych programów: komunikatorów, aplikacji społecznościowych, bankowych, gier, narzędzi do pracy, edytorów zdjęć itd. W tym momencie trzeba zachować czujność. Skąd pobierasz aplikacje? Jak oceniasz, czy są bezpieczne? To pytania, które warto sobie zadać za każdym razem, zanim zainstalujesz coś na swoim urządzeniu.

Oficjalny sklep to podstawa

Zasadniczo, trzymaj się oficjalnych źródeł aplikacji. Dla Androida będzie to Google Play Store, ewentualnie sklep producenta (np. Galaxy Store dla Samsungów, choć on głównie przekierowuje do Google Play) lub sprawdzone alternatywne platformy jak Amazon Appstore. Dla iPhone’ów sprawa jest prostsza – masz App Store i właściwie brak innych legalnych źródeł (Apple bardzo pilnuje, by aplikacje instalować wyłącznie ze swojego sklepu, chyba że telefon jest po jailbreaku, czego początkującym nie polecamy). Dlaczego to takie ważne? Ponieważ oficjalne sklepy mają mechanizmy kontrolne. Google i Apple sprawdzają aplikacje przed dopuszczeniem ich do sklepu (pod kątem złośliwego działania, naruszeń polityki itp.), a także monitorują je na bieżąco. Google Play ma wbudowany system Play Protect, który skanuje zarówno aplikacje w sklepie, jak i te zainstalowane na urządzeniu, pod kątem znanych zagrożeń. To nie znaczy, że w Google Play nigdy nie było żadnej złośliwej aplikacji – zdarzały się przypadki, że malware prześlizgnął się przez te zabezpieczenia – ale jednak jest to dużo rzadsze niż w przypadku instalowania aplikacji z przypadkowych źródeł w internecie.

Na Androidzie istnieje opcja „instalacja z nieznanych źródeł” (sideloading), która pozwala ręcznie zainstalować plik APK pobrany np. z przeglądarki. Domyślnie jest wyłączona i słusznie – włączaj ją tylko wtedy, gdy naprawdę wiesz, co robisz i ufasz danej aplikacji, a nie ma jej w sklepie. Przykładowo, może jesteś beta-testerem jakiegoś programu albo pobierasz aplikację firmową ze strony pracodawcy. W takich sytuacjach jest to zrozumiałe. Ale instalowanie płatnej gry „za darmo” z podejrzanego forum czy pirackiej wersji aplikacji to proszenie się o kłopoty. Bardzo często takie „darmowe” okazje są okraszone niechcianym bonusem – złośliwym kodem, który dołącza się do aplikacji. Może to być wirus infekujący telefon, może być trojan wykradający dane albo malware wyświetlający natrętne reklamy i zapisujący Cię na płatne usługi SMS bez wiedzy.

Trzymajmy się więc zasady: jeśli tylko to możliwe, korzystamy z oficjalnego sklepu. To redukuje większość ryzyka. Co jednak, jeśli nawet w sklepie trafimy na aplikację, która okaże się złośliwa? Zdarza się – choć rzadko – że jakaś niepozorna latarka, edytor zdjęć czy gra przejdzie weryfikację sklepu, a potem okazuje się, że wykrada dane lub coś kombinuje. Warto zatem samemu ocenić wiarygodność aplikacji przed instalacją.

Jak rozpoznać, że aplikacja jest wiarygodna?

Oto kilka praktycznych wskazówek, na co zwrócić uwagę w sklepie z aplikacjami zanim klikniesz „Instaluj”:

- Liczba pobrań i ocena. Sprawdź, ile osób pobrało daną aplikację i jak ją oceniają. Jeśli aplikacja ma miliony pobrań i średnią ocen bliską 5 gwiazdek, to sygnał, że raczej jest godna zaufania (choć nie gwarancja – czasem nawet popularne apki mogą mieć ukryte problemy, ale generalnie im większa społeczność użytkowników, tym trudniej utrzymać w tajemnicy, że coś jest nie tak). Z kolei aplikacja z kilkuset pobraniami i brakiem recenzji lub z recenzjami jednolinijkowymi typu „Great app” od świeżo utworzonych kont – to powinno wzbudzić czujność. Nie znaczy, że od razu jest zła (każda aplikacja kiedyś zaczynała i miała „0 pobrań”), ale od mało znanych programów wymagajmy nieco więcej weryfikacji.

- Nazwa dewelopera i jego inne aplikacje. Pod nazwą aplikacji w sklepie jest zwykle podany autor (deweloper). Kliknij w niego. Zobacz, jakie inne aplikacje oferuje i czy wygląda to wiarygodnie. Jeśli np. aplikacja pod tytułem „WhatsApp Update” ma jako dewelopera kogoś o dziwnej nazwie i żadnych innych aplikacji, to alarm – na pewno nie jest to prawdziwy WhatsApp (którego wydawcą jest WhatsApp LLC/Meta). Bywały takie przypadki w Google Play, że udawane aplikacje podszywające się pod popularne programy nabierały tysiące ludzi. Jeden z głośniejszych incydentów to fałszywa aplikacja „Update WhatsApp Messenger” – nazwa prawie identyczna jak oryginał, ikonka ta sama, tylko że wydawcą nie był WhatsApp LLC. Ponad milion osób dało się nabrać, zanim Google usunęło tę podróbkę. Dlatego zawsze patrz na wydawcę. Jeśli instalujesz bankową aplikację mBanku czy PKO – upewnij się, że wydawcą jest oficjalny bank, a nie np. ktoś o nazwie „MBank Inc.” (drobna różnica w pisowni może zdradzać oszusta).

- Opis i język. Przeczytaj opis aplikacji i zobacz, jak jest napisany. Poważni twórcy przykładają wagę do opisów – znajdziesz tam informacje o funkcjach, często link do polityki prywatności, stronę pomocy technicznej. Jeśli opis jest bardzo krótki, chaotyczny, z błędami językowymi albo wygląda jak automatyczne tłumaczenie z obcego języka – uważaj. Może to świadczyć, że autor się nie przyłożył, bo zależy mu tylko na szybkim rozprzestrzenieniu apki. Zwróć też uwagę na uprawnienia, o które prosi aplikacja (czasem w sklepie jest sekcja pokazująca uprawnienia, albo po instalacji system zapyta o nie). Jeżeli prosta gra żąda dostępu do SMS-ów i listy kontaktów – coś tu śmierdzi. Albo latarka chce Twojej lokalizacji i aparatu? Pytaj „dlaczego?”. Być może żądane uprawnienia są uzasadnione (np. komunikator potrzebuje dostępu do kontaktów, by je synchronizować). Ale często złośliwe aplikacje proszą o dużo więcej, niż potrzebują do działania.

- Recenzje użytkowników. Przewiń do sekcji opinii. Często inni użytkownicy zostawiają cenne informacje. Jeśli wiele osób pisze, że po instalacji dzieje się coś podejrzanego (np. wyskakujące reklamy nawet gdy aplikacja jest wyłączona, szybkie rozładowywanie baterii, dziwne SMS-y wychodzące z telefonu), to znak, że z aplikacją jest problem i lepiej trzymać się z daleka. Oczywiście pojedyncze negatywne opinie mogą być kwestią urządzenia lub frustracji (np. „nie działa na moim telefonie”), ale jeśli przewija się w nich motyw malware lub oszustwa – odpuść.

- Dodatkowa weryfikacja w internecie. Jeśli nadal masz wątpliwości, możesz szybko poszukać informacji o aplikacji w sieci. Wpisz jej nazwę + „malware” albo „scam” w Google. Czasem pojawiają się ostrzeżenia na portalach technologicznych, forach czy stronie producenta antywirusa, że dana aplikacja jest niebezpieczna. Oczywiście, brak wyników nie gwarantuje, że jest okej, bo może być nowa i jeszcze nie opisana, ale jeśli coś się znajdzie, to możesz sobie oszczędzić kłopotu.

Trzymając się powyższych zasad, drastycznie zmniejszasz ryzyko, że zainstalujesz coś złośliwego. Ogromna większość popularnych aplikacji w Google Play czy App Store jest bezpieczna. Problemy zaczynają się, gdy szukamy czegoś nietypowego, okazjonalnego albo „cudownego”. W sieci krąży mnóstwo obietnic typu „aplikacja, która doda Ci 1000 followersów za darmo” albo „skaner, który zobaczy przez ścianę przy użyciu kamery telefonu”. Kuszące? Może. Realistyczne? Raczej nie. Pamiętaj, że jeśli coś brzmi zbyt pięknie, by było prawdziwe, to prawdopodobnie nie jest prawdziwe. Oszuści żerują na naszej ciekawości i chciwości. Na przykład pojawiają się aplikacje niby dające dostęp do płatnych serwisów za darmo, odblokowujące premium funkcje itp. – często to pułapki. Wspomniany już mechanizm „sideloadingu” bywa wykorzystywany – ktoś powie: „pobierz apkę z mojej strony, bo w sklepie nie pozwalają na tak rewolucyjną aplikację”. No cóż, jeśli nie pozwalają, to zwykle mają powód.

Głośne przypadki złośliwych aplikacji

Aby uzmysłowić, że problem nie jest czysto teoretyczny, przytoczmy kilka prawdziwych przykładów. W ostatnich latach w Google Play wykryto całe serie niebezpiecznych aplikacji, które zdążyły zebrać miliony pobrań zanim je usunięto. Przykładowo w 2021 roku specjaliści opisali 16 aplikacji (m.in. różne edytory grafiki, skanery kodów QR, narzędzia systemowe) z ukrytym wirusem typu „clicker”, które łącznie pobrano ponad 20 milionów razy! Aplikacje te na pierwszy rzut oka działały normalnie, ale w tle klikały w reklamy i subskrypcje premium, narażając użytkowników na straty finansowe. Innym razem wykryto, że popularna aplikacja fotograficzna WutaCam (ponad 10 milionów pobrań) była zainfekowana złośliwym oprogramowaniem o nazwie Necro. Jeśli myślisz, że to tylko problem Androida – w App Store Apple’a też zdarzały się wpadki, choć rzadziej. Były przypadki aplikacji wyłudzających pieniądze (np. udających antywirusa i każących sobie płacić za rzekome czyszczenie wirusów, których oczywiście nie było), a nawet złośliwych bibliotek w aplikacjach, które przekazywały dane użytkowników na jakieś serwery bez ich zgody.

To wszystko nie ma Cię przestraszyć, tylko uczulić: bądź świadomym użytkownikiem. Gdy instalujesz nowe aplikacje, rób to z lekką dozą nieufności – podobnie jak nie wpuszczasz do domu obcych ludzi z ulicy tylko dlatego, że ładnie proszą. Przemyśl, czy dana aplikacja jest Ci potrzebna, czy pochodzi z pewnego źródła i czy wzbudza zaufanie. Jeśli tak – śmiało instaluj i korzystaj, bo smartfon bez aplikacji byłby bezużyteczny. Ale jeśli cokolwiek Cię niepokoi – poszukaj alternatywy lub odpuść. Lepiej dmuchać na zimne, niż potem żałować.

Na koniec tej sekcji warto wspomnieć: po zainstalowaniu aplikacji również miej oczy otwarte. Zwracaj uwagę na zachowanie telefonu. Gdyby nagle po nowej aplikacji bateria zaczęła znikać w oczach, pojawiły się reklamy na ekranie blokady, telefon by zwolnił albo pakiet internetowy wyczerpywał się szybciej – może to być znak, że aplikacja robi coś niepożądanego. Wtedy odinstaluj ją i zobacz, czy problem ustąpił. W razie wątpliwości można przeskanować system skanerem antywirusowym (o czym w następnej części). Generalnie jednak stosując zasadę ograniczonego zaufania przy doborze aplikacji, unikniesz 99% zagrożeń związanych z malware.

Antywirus na smartfonie – zbędny bajer czy konieczna ochrona?

Skoro mowa o złośliwych aplikacjach i wirusach, naturalne jest pytanie: czy potrzebuję programu antywirusowego na moim smartfonie? W świecie komputerów osobistych od lat jest to standard – mało kto wyobraża sobie korzystanie z Windowsa bez jakiegoś antywirusa. Ale telefony rządzą się nieco innymi prawami i zdania są podzielone. Przyjrzyjmy się więc, czy warto instalować antywirusa na Androidzie lub iPhonie, a jeśli tak, to w jakim zakresie.

Jak działa bezpieczeństwo na Androidzie i iOS

Najpierw zrozummy jedną rzecz: nowoczesne systemy mobilne, zwłaszcza iOS, mają już sporo wbudowanych zabezpieczeń. Apple projektując iPhone’a od początku zakładało model “zamkniętego” systemu, gdzie aplikacje są izolowane (tzw. sandboxing) i nie mają dostępu do siebie nawzajem bez wyraźnej zgody użytkownika. Stąd na iOS praktycznie nie uświadczysz klasycznego wirusa takiego, jak znamy z PC – aplikacja nie może sama z siebie rozsiewać infekcji po systemie, bo jest uwięziona w swoim „piaskownicowym” środowisku. Dlatego też nie ma tradycyjnych antywirusów na iPhone’a. W App Store znajdziesz co najwyżej aplikacje nazywane “security” czy “antywirus”, ale one pełnią inne funkcje (np. sprawdzają ustawienia systemowe pod kątem bezpieczeństwa, oferują VPN, monitorują wycieki haseł, przypominają o aktualizacjach). Apple nie daje aplikacjom możliwości skanowania pamięci telefonu czy innych programów – to właśnie kwestia sandboxingu. Paradoksalnie, to sprawia że iPhone jest dość bezpieczny z założenia, o ile trzymamy się App Store i nie łamiemy zabezpieczeń (jailbreak).

Android jest bardziej otwarty, więc tutaj sytuacja jest inna. Na Androidzie da się stworzyć aplikację antywirusową, która przeskanuje pliki w pamięci urządzenia, wykryje złośliwe sygnatury itp. Google Play Protect – wspomniany mechanizm Google – to wbudowany “antywirus” Google działający niejako automatycznie u większości użytkowników. Oprócz tego istnieje wiele znanych firm bezpieczeństwa oferujących mobilne antywirusy: ESET, Kaspersky, Avast, Bitdefender, Norton, McAfee i tak dalej. Często takie aplikacje robią więcej niż tylko skanowanie – dodają funkcje antykradzieżowe, blokowanie połączeń, bezpieczne przeglądanie WWW (ostrzeżenia przed phishingiem), ochronę przed SMS-ami z malware etc.

Czy Twój telefon tego potrzebuje?

Odpowiedź brzmi: to zależy od Twoich nawyków i poziomu komfortu. Jeżeli jesteś ostrożnym użytkownikiem, instalujesz aplikacje tylko z Google Play, unikasz klikania w podejrzane linki i na dodatek Twój telefon jest na bieżąco aktualizowany – prawdopodobnie ryzyko złapania wirusa jest minimalne. W takim wypadku dodatkowy antywirus może być jak noszenie parasola w bezchmurny dzień – niby nie zaszkodzi, ale czy jest potrzebny? Z drugiej strony, jeśli jednak zdarza Ci się zapuszczać w mniej pewne rejony internetu, testować różne aplikacje spoza oficjalnego sklepu, albo po prostu chcesz mieć dodatkową warstwę ochrony, to dobry program antywirusowy może dać Ci spokój ducha.

Antywirus potrafi wykryć i usunąć znane zagrożenia, zanim wyrządzą szkody. Przykładowo, jeśli przez nieuwagę pobierzesz jakiś zainfekowany plik PDF czy APK, skaner może od razu go oznaczyć jako niebezpieczny i Cię ostrzec. Niektóre mają funkcję skanowania w czasie rzeczywistym – czyli każda nowa aplikacja czy plik jest automatycznie sprawdzana. Mają też bazy phishingowych adresów URL, więc gdy w przeglądarce próbujesz wejść na stronę udającą bank, potrafią zablokować połączenie i wyświetlić ostrzeżenie. Takie rzeczy są szczególnie przydatne, jeśli np. starsza osoba korzysta ze smartfona – antywirus może ją ochronić przed skutkami nieświadomego kliknięcia w zły link.

Wady i pułapki korzystania z antywirusa

Trzeba jednak wziąć pod uwagę, że antywirus na telefonie to dodatkowa aplikacja, która działa w tle. Może to oznaczać pewne obciążenie dla systemu – minimalnie wolniejsze działanie lub większe zużycie baterii. Nowoczesne antywirusy mobilne są dość zoptymalizowane, więc nie jest to tak odczuwalne jak bywało kiedyś, ale warto być świadomym. Poza tym darmowe wersje antywirusów często wyświetlają reklamy albo zachęcają do zakupu wersji premium, co bywa irytujące. Ważne też, by wybierać zaufane marki – paradoksalnie, w Google Play można trafić na pseudo-antywirusy, które same są podejrzane. Trzymaj się więc renomowanych firm.

Ciekawostką jest to, że niektóre nakładki producentów na Androida mają już pewne zabezpieczenia wbudowane. Np. Samsung preinstalował kiedyś skaner od McAfee, Xiaomi ma swoje mechanizmy skanujące apk przed instalacją, itp. Zawsze też możesz ograniczyć się do samego Google Play Protect, który jest w ustawieniach Google – upewnij się, że jest włączony (zazwyczaj jest domyślnie). Play Protect będzie regularnie skanować aplikacje pod kątem znanych zagrożeń i ostrzegać, jeśli coś wykryje lub jeśli instalujesz apk spoza sklepu. To taka minimalistyczna ochrona, która działa w tle nie obciążając telefonu praktycznie wcale.

iPhone – co z bezpieczeństwem?

Jak wspomniano, na iPhonie nie zainstalujesz klasycznego antywirusa, ale to nie znaczy, że możesz całkiem spuścić gardę. Po prostu na iOS skup się na dobrych praktykach: aktualizuj system, uważaj na linki (Safari i tak ma wbudowane mechanizmy ostrzegania o oszustwach, podobnie Mail potrafi ostrzec przed podejrzanym nadawcą). Apple ponoć sprawdza każdą aplikację w App Store bardzo skrupulatnie, ale mimo to czytaj recenzje i nie dawaj aplikacjom więcej uprawnień niż potrzebują. Pamiętaj też, że iPhone może być atakowany przez luki systemowe (jak Pegasus, który infekował iPhone’y bez śladu – ale to raczej celowane ataki na konkretne osoby, mało prawdopodobne dla przeciętnego użytkownika).

Czy zatem instalować antywirusa na nowym smartfonie? Jeśli to Android i chcesz dodatkowej ochrony – tak, możesz. Dobre aplikacje antywirusowe często oferują bezpłatną podstawową ochronę. Na przykład Avira, Avast, Bitdefender mają darmowe wersje na Androida, które zapewniają skanowanie i podstawowy shield. Nie polecam za to instalować 5 różnych naraz – to nie zwiększa bezpieczeństwa, a tylko zamula system. Wybierz jeden, zaufany. Jeżeli jednak czujesz, że poradzisz sobie bez – to też jest ok. Wiele osób korzysta latami ze smartfonów bez antywirusa i nie ma problemów, bo stosuje się do reszty dobrych praktyk.

Sam u siebie stosuję taką filozofię: na głównym telefonie (gdzie pilnuję, co instaluję) nie mam antywirusa i polegam na Google Play Protect plus własny zdrowy rozsądek. Ale kiedyś przygotowywałem stary telefon do testowania różnych dziwnych aplikacji – tam zainstalowałem antywirusa, bo wiedziałem, że będę ryzykować. W rodzinie, mniej technicznym osobom, czasem instaluję darmowego antywirusa profilaktycznie, żeby wyłapywał np. znane oszukańcze SMS-y.

Pamiętaj: antywirus to uzupełnienie, nie panaceum. Nie ochroni Cię przed wszystkim (np. nie powstrzyma Cię przed wpisaniem hasła na fałszywej stronie, jeśli zignorujesz ostrzeżenia), ale może być przydatnym elementem wielowarstwowej obrony. Najważniejsza i tak jest świadomość użytkownika – i mam nadzieję, że czytając ten poradnik, tę świadomość cały czas budujesz.

Publiczne Wi-Fi i inne codzienne pułapki – jak nie wpaść w sidła

Twój nowy smartfon jest już zabezpieczony od środka: mocny PIN, zaktualizowany system, sprawdzone aplikacje. Czas rozejrzeć się na zewnątrz, czyli pomyśleć o zagrożeniach czyhających w codziennym użytkowaniu telefonu. Wielu z nas korzysta ze smartfona w różnych miejscach: w domu, w pracy, w podróży, na mieście. Łączymy się z przeróżnymi sieciami Wi-Fi, ładujemy telefon w dostępnych gniazdkach i stacjach, klikamy linki, które dostaliśmy od znajomych… Warto wiedzieć, gdzie mogą kryć się pułapki i jak ich unikać.

Publiczne Wi-Fi – darmowy internet czy czyjeś okno do Twojego telefonu?

Kawiarnia, lotnisko, hotel, centrum handlowe – wszędzie kusi nas darmowe Wi-Fi. Miło nie zużywać pakietu danych, ale pamiętaj: publiczna sieć Wi-Fi jest współdzielona przez wiele obcych osób, a często słabo zabezpieczona. Jeśli łączysz się z otwartym Wi-Fi (bez hasła) albo z siecią, której hasło jest znane wielu ludziom (np. wywieszone na karteczce w kawiarni), to musisz założyć, że ewentualny przestępca może w tej samej sieci podsłuchiwać ruch. Co to oznacza? Ano to, że dane, które Twój telefon wysyła i odbiera w takiej sieci, mogą zostać przechwycone. Jeśli przeglądasz akurat Facebooka czy czytasz wiadomości – pół biedy. Ale logując się do banku czy wysyłając ważne dokumenty przez takie Wi-Fi, ryzykujesz.

Na szczęście większość poważnych usług szyfruje komunikację (np. strony internetowe po HTTPS – rozpoznasz po kłódce w adresie). Nawet jak jesteś na publicznym Wi-Fi, to tunel do banku jest zaszyfrowany i podsłuchujący niewiele zobaczy. Problem w tym, że nie zawsze wszystkie nasze aktywności są szyfrowane, a bywa też, że złośliwa sieć może próbować Cię oszukać. Istnieje atak zwany “man-in-the-middle”, gdzie ktoś tworzy fałszywą sieć Wi-Fi o nazwie np. „FreeAirportWiFi” podszywając się pod darmowe lotniskowe Wi-Fi. Ludzie się łączą, myśląc że to oficjalna sieć, a cały ich ruch przechodzi przez komputer atakującego. Ten może próbować wyłudzić loginy, wstrzykiwać fałszywe strony (np. podrobić stronę logowania do jakiejś usługi) itp.

Jak się chronić? Najlepiej unikać wykonywania wrażliwych czynności na publicznych sieciach. Jeśli jesteś poza domem i chcesz zrobić przelew bankowy, rozważ użycie transmisji komórkowej (4G/LTE/5G) zamiast publicznego Wi-Fi – sieć komórkowa jest trudniejsza do podsłuchania dla amatora. Jeśli już musisz użyć publicznego Wi-Fi do czegoś ważnego, rozważ skorzystanie z VPN-a. VPN (Virtual Private Network) to usługa, która szyfruje cały Twój ruch i przesyła go przez zaufany serwer – w efekcie nawet jeśli ktoś podsłucha pakiety, zobaczy tylko zaszyfrowaną papkę. Są płatne i darmowe VPN-y; darmowe bywają ograniczone lub wolniejsze, ale na okazjonalny użytek mogą wystarczyć (byle wybrać renomowany, bo słaby VPN to też ryzyko). W każdym razie, mając VPN włączony w kawiarni – możesz czuć się znacznie bezpieczniej.

Równie ważne: nie dawaj się nabrać na fałszywe hotspoty. Jeśli widzisz kilka sieci o podobnej nazwie (“CoffeeWiFi”, “Coffee_WiFi_Free” itd.), upewnij się u pracownika, która jest prawdziwa. Wyłącz też automatyczne łączenie z otwartymi sieciami – niektóre telefony lubią same się przyklejać do znanego SSID. Lepiej zawsze świadomie wybierać i łączyć się ręcznie.

A co z hasłem WPA2 (czyli zabezpieczonymi hasłem sieciami)? Jeśli hasło do Wi-Fi znają potencjalnie setki osób (bo od lat jest to samo w hostelu i każdy ma je na karteczce), to sieć mimo szyfrowania nie jest w pełni prywatna – każdy, kto zna hasło, może odszyfrować ruch innego użytkownika stosunkowo łatwo (bo hasło jest kluczem do szyfrowania współdzielonym przez wszystkich). To wciąż lepsze niż zupełnie otwarta sieć, ale ostrożność nadal wskazana.

Złota zasada: publiczne Wi-Fi traktuj jako potencjalnie obserwowane. Nie loguj się nigdzie, jeśli nie musisz. Jeżeli już – upewnij się, że adres zaczyna się od https:// i kłódka jest zamknięta (to oznacza szyfrowanie). Unikaj też aplikacji, które mogłyby coś w tle przesyłać wrażliwego w niezabezpieczony sposób. Możesz ewentualnie w ustawieniach zaawansowanych deweloperskich Androida włączyć opcję „Zawsze używaj VPN dla DNS” lub inne mechanizmy – ale to już dla zaawansowanych. Przeciętnemu użytkownikowi wystarczy świadomość, że darmowe Wi-Fi ma swoją cenę w postaci ryzyka.

Stacje ładowania USB – czyhające zagrożenie (juice jacking)

Wyobraź sobie, że jesteś na lotnisku, bateria ledwo zipie, a do odlotu jeszcze godzina. Widzisz stację do ładowania z wygodnymi kablami USB wystającymi ze stojaka. Wtykasz telefon, cieszysz się że ładujesz… Stop. To niestety kolejna potencjalna pułapka, nazywana barwnie juice jacking (czyli “wyciskanie soku”, a właściwie wyciskanie danych). Polega to na tym, że publiczny port USB zostaje sprytnie zmodyfikowany przez przestępców tak, by nie tylko przekazywać prąd, ale i dane. W standardzie USB linie służące do ładowania i do transmisji danych to co innego – normalna ładowarka dostarcza tylko prąd. Jednak port USB w komputerze czy właśnie w podejrzanej stacji może po podłączeniu próbować uzyskać dostęp do pamięci telefonu albo zainstalować coś złośliwego. FBI ostrzegało niedawno oficjalnie, by unikać nieznanych publicznych ładowarek USB właśnie z tego powodu. Według ekspertów wystarczy bowiem 80 sekund takiego podłączenia do zainfekowanego portu, by zainstalować w telefonie malware i dokonać spustoszenia.

Jak się zabezpieczyć? Najlepiej mieć przy sobie własną ładowarkę i kabel i korzystać z gniazdka sieci elektrycznej, nie z czyjegoś USB. Jeśli już musisz podłączyć do obcego USB, użyj tzw. adaptera USB „no data” (znanego też jako USB condom) – to malutkie urządzonko, które przepuszcza tylko piny zasilania, a odcina piny danych. Ewentualnie niektórzy radzą: jeśli podłączasz do czyjegoś komputera czy stacji, i na ekranie telefonu pojawi się pytanie “Ufać temu urządzeniu?” lub prośba o zezwolenie na transfer danych – zawsze odmawiaj. W telefonach Apple na przykład, po podłączeniu do nieznanego komputera, iPhone pyta o zaufanie – jak odmówisz, to tylko się naładuje, ale nie udostępni pamięci. Podobnie Android potrafi zapytać o tryb połączenia (ładowanie czy przesył danych). Upewnij się, że jest ustawione tylko ładowanie.

Ogólnie rzecz biorąc, tak jak nie wetknąłbyś swojej szczoteczki do zębów w cudze pudełko (bo higiena), tak unikaj wtykania telefonu w cudze kabelki (bo cyfrowa higiena). Lepiej nosić krótki kabel USB i wtyczkę do gniazdka – większość miejsc ma przecież normalne kontakty elektryczne. A jeśli nie ma, rozważ inwestycję w powerbank – na wypadek, gdyby trzeba było doładować telefon w terenie. Wtedy w ogóle nie polegasz na obcych urządzeniach.

Phishing, smishing, vishing – atakują Twój telefon przez socjotechnikę

Nie zawsze haker musi stosować techniczne sztuczki typu sieci czy porty USB. Często najsłabszym ogniwem jest człowiek – czyli my, użytkownicy. Dlatego bardzo powszechne są ataki polegające na podstępie, mające skłonić nas do ujawnienia czegoś lub zrobienia czegoś nieostrożnego. W kontekście smartfonów szczególnie narażeni jesteśmy na:

- Phishing – klasycznie przez e-mail lub fałszywą stronę. Np. dostajesz maila rzekomo od Apple/Google z informacją, że “Twoje konto zostanie zablokowane, kliknij tu aby potwierdzić dane”. Klikasz na telefonie w link, a tam strona łudząco podobna do prawdziwej strony logowania. Wpisujesz hasło… i wpada ono prosto w ręce oszusta. Albo dostajesz SMS od “banku” (to już smishing poniżej) z linkiem do “pilnego potwierdzenia transakcji”. Ciągle słyszy się o takich numerach. Nie daj się nabrać. Zasada: instytucje finansowe czy technologiczne raczej nie każą Ci logować się przez link w mailu lub SMS. Lepiej zawsze samemu wejść na stronę banku czy otworzyć aplikację. Jeśli wiadomość wygląda podejrzanie (zawiera błędy, jest nieco niespójna, za bardzo straszy konsekwencjami) – najpewniej to phishing.

- Smishing – czyli phishing przez SMS. W Polsce plaga ostatnich lat to SMS-y udające wiadomości od firm kurierskich („dopłać 1 zł do paczki, bo inaczej nie dostarczymy”) albo od operatora („Twoja faktura nie została opłacona, wejdź tu w link”). Były też SMS-y niby z sanepidu o kwarantannie z linkiem do czegoś. Często link prowadzi do strony, która próbuje nakłonić do zainstalowania aplikacji (oczywiście złośliwej). Albo do wyłudzenia danych karty płatniczej. Zachowaj czujność przy takich wiadomościach. Banki i firmy raczej nie wysyłają linków SMS-em, wolą np. powiadomienia w aplikacji. A już na pewno nie proszą o instalowanie apki spoza sklepu!

- Vishing – oszustwo przez rozmowę telefoniczną (voice). Przykład: dzwoni ktoś podający się za pracownika banku czy policjanta, mówi że na Twoim koncie dzieje się coś dziwnego i każe Ci zainstalować aplikację do zdalnej kontroli (np. AnyDesk) albo podać kod BLIK. Ludzie niestety ciągle padają ofiarą takich ataków, bo dzwoniący potrafią manipulować emocjami, tworzyć poczucie zagrożenia i presji czasu. Pamiętaj: bank nigdy nie prosi o hasło, PIN, kody przez telefon. Policja nie dzwoni z prośbą o “zabezpieczenie pieniędzy” przelewem. To na 100% oszustwo. W razie takiego telefonu najlepiej się rozłączyć i samemu zadzwonić na oficjalny numer banku aby zweryfikować informację. Gdy słyszysz w słuchawce, że masz coś szybko zrobić finansowego albo instalować aplikację bo inaczej stracisz pieniądze – włącz alarm w głowie.

Te socjotechniczne pułapki są częste, bo atakują naszą psychikę, nie urządzenie. Tutaj antywirus niewiele pomoże (choć np. niektóre potrafią ostrzegać przed znanymi fałszywymi stronami czy SMS-ami). Najlepszym zabezpieczeniem jest świadomość. Wiedz, że Twój bank, urząd, operator – mają swoje procedury i raczej nie działają w tak chaotyczny sposób, jak oszust by chciał. Zawsze warto się zastanowić: chwila, przecież rachunek płacę zawsze, paczek nie zamawiałem, czemu sanepid SMS – i nie klikać bez namysłu.

Inne codzienne wskazówki

Jest parę drobniejszych rzeczy, o których warto wspomnieć:

- Nie zostawiaj telefonu bez nadzoru w publicznym miejscu. To wydaje się oczywiste, ale bywa że ktoś siedząc w kawiarni zostawi telefon na stoliku i pójdzie po zamówienie – okazja czyni złodzieja. Albo na imprezie, domówce – niby sami znajomi, a jednak ktoś może wziąć żartem i odblokować, zobaczyć rzeczy, wysłać głupiego posta z Twojego konta. Zabezpieczony ekran temu zapobiega, ale najlepiej miej urządzenie przy sobie.

- Uważaj, kto patrzy Ci na ekran (tzw. shoulder surfing). W autobusie czy kolejce może ktoś spoglądać przez ramię, jak wpisujesz PIN lub hasło. Staraj się zasłaniać ekran dłonią, tak jak bankomat. Są nawet specjalne folie na ekran zmniejszające kąt widzenia (prywatyzujące), jeśli często bywasz w zatłoczonych miejscach i pracujesz z wrażliwymi danymi na telefonie.

- Blokuj ważne aplikacje – jeżeli masz taką możliwość, niektóre telefony lub launchery pozwalają założyć dodatkowe hasło/biometrię na wybrane aplikacje (np. bankowe, notatki, galerię zdjęć). To taka dodatkowa warstwa – nawet jak ktoś Ci odblokuje telefon, to do tych apek się nie dostanie. Rozważ to, jeśli dzielisz urządzenie z dzieckiem czy partnerem albo po prostu chcesz mieć większą kontrolę.

- Regularnie restartuj telefon – ta porada może brzmieć dziwnie, ale raz na kilka dni warto uruchomić ponownie smartfon. Dlaczego? Bo wiele potencjalnych zagrożeń działających w pamięci (np. jakiegoś złośliwego skryptu) przestanie działać po resecie, chyba że faktycznie zdążyło się zainstalować. Poza tym świeżo uruchomiony system zazwyczaj działa sprawniej.

- Bądź ostrożny z autouzupełnianiem haseł – telefony oferują zapis haseł do stron i aplikacji, co jest wygodne. Korzystaj z tego, ale miej świadomość, że ktoś kto przejmie Twój odblokowany telefon, będzie mógł od razu pozalogować się wszędzie. Rozważ włączenie funkcji, by przynajmniej co jakiś czas telefon wymagał ponownego uwierzytelnienia przy użyciu zapisanego hasła (np. poprzez odcisk palca).

- Ciekawostka: tryb gościa – Android ma opcję trybu gościa lub profilu użytkownika. Jeśli musisz na chwilę dać komuś swój telefon (np. by wykonał połączenie), możesz przełączyć się w tryb gościa, gdzie Twoje dane są ukryte. To zabezpiecza przed wścibskimi.

- Bezpieczne usuwanie danych – gdy przyjdzie czas sprzedać lub oddać stary telefon, pamiętaj o przywróceniu ustawień fabrycznych i usunięciu danych w bezpieczny sposób. Wcześniej upewnij się, że wykonałeś kopię zapasową wszystkiego, co potrzebujesz (o kopiach za chwilę). Przywrócenie fabryczne kasuje dane i konta – nie oddawaj nigdy telefonu z aktywnym swoim kontem i danymi.

To sporo rzeczy do pamiętania, ale nie musisz obsesyjnie myśleć o nich wszystkich naraz. W praktyce wiele z nich staje się drugą naturą. Tak jak z czasem uczysz się, by nie trzymać kodu PIN do karty bankomatowej w portfelu razem z kartą (bo to proszenie się o kłopot w razie kradzieży), tak tu po prostu nabierzesz nawyków: nie klikać w co popadnie, nie ufać zbyt pięknym ofertom, nie łączyć się byle gdzie z Wi-Fi i nie zostawiać odblokowanego telefonu na widoku. To naprawdę wystarczy, by codzienne korzystanie ze smartfona było bezpieczne i bezstresowe.

Bluetooth, NFC, lokalizacja – ukryte ryzyka w wygodnych funkcjach

Twój smartfon emituje i odbiera sygnały różnego rodzaju – nie tylko Wi-Fi czy komórkowe. Wiele urządzeń ma włączone domyślnie Bluetooth, niektóre używają NFC, prawie każdy korzysta z usług lokalizacyjnych (GPS). Te funkcje są niesamowicie przydatne: Bluetooth pozwala łączyć się z bezprzewodowymi słuchawkami, zegarkiem czy samochodem; NFC umożliwia płatności zbliżeniowe telefonem lub szybkie sparowanie urządzeń; lokalizacja to podstawa map, nawigacji, pogody, i wielu “smart” usług. Jednak każda z nich to także potencjalna furtka, przez którą nieproszeni goście mogą próbować się wedrzeć lub wyciągnąć dane. Przyjrzyjmy się, jakie ryzyka są związane z Bluetooth, NFC i lokalizacją oraz jak się mądrze zabezpieczyć, nie rezygnując całkiem z wygody.

Bluetooth – muzyka bez kabli i… ataki bez dotyku

Bluetooth to technologia łączności na krótkie dystanse (zwykle do ~10 metrów dla telefonów), głównie do akcesoriów. Zwykle mamy go włączonego cały dzień, bo kto by pamiętał, by go wyłączać po odłączeniu słuchawek? I faktycznie, wiele osób zostawia Bluetooth aktywny cały czas. Czy to źle? Z punktu widzenia bezpieczeństwa, trochę tak. Okazuje się, że samo posiadanie włączonego Bluetooth może narażać telefon na pewne ataki. Najsłynniejszy przykład to wspomniany wcześniej BlueBorne – zestaw ośmiu podatności odkrytych w 2017 roku, które umożliwiały przejęcie kontroli nad urządzeniem przez Bluetooth bez żadnej interakcji ze strony użytkownika. Wystarczyło, że Bluetooth był włączony i urządzenie było podatne (nie miało aktualnej łatki), a atakujący znajdujący się w pobliżu mógł w ciągu kilku sekund wykonać atak i uzyskać dostęp do systemu. BlueBorne dotyczył miliardów urządzeń – telefony z Androidem, starsze iPhone’y, laptopy z Windows i Linux – i pokazał, że nawet niewidoczna komunikacja może być drzwiami dla włamywacza. Oczywiście problem załatano aktualizacjami (dlatego znowu – aktualizacje są tak ważne!), ale kto wie, czy w przyszłości nie znajdzie się kolejna taka luka.

Poza masowymi podatnościami, Bluetooth może być wykorzystywany do celowanych ataków. Kiedyś popularne było tzw. bluejacking czy bluesnarfing – wysyłanie niechcianych wiadomości przez BT lub wykradanie książki adresowej. Współczesne systemy zwykle wymagają parowania i autoryzacji, więc jest trudniej. Jednak powiedzmy, że masz włączone BT i ustawione jako “widoczne dla innych urządzeń” (to ważne – normalnie po połączeniu z urządzeniami BT stają się niewidoczne dla nowych). Ktoś obcy może spróbować wysłać Ci plik przez Bluetooth – jeśli bez zastanowienia zaakceptujesz, możesz wgrać sobie wirusa. Albo może próbować sparować się, podszywając pod znajome urządzenie.

Praktyczna rada: Wyłączaj Bluetooth, gdy go nie używasz. To nie jest duża niedogodność – w nowych systemach można łatwo wyłączyć BT z panelu szybkich ustawień jednym tapnięciem. Zyskasz dwie rzeczy: minimalnie oszczędzisz baterię i zmniejszysz ryzyko ataku. Jeśli często korzystasz (np. smartwatch, słuchawki), to chociaż ustaw, by telefon nie był widoczny dla niesparowanych urządzeń, gdy BT jest włączony (większość nowszych telefonów tak ma domyślnie – są widoczne tylko, gdy wejdziesz w ustawienia BT i wybierzesz “szukaj urządzeń”). Po skończonym użyciu możesz BT zostawić włączone, ryzyko nie jest ogromne – to raczej kwestia bycia świadomym. W zatłoczonych miejscach publicznych (metro, koncert) można profilaktycznie wyłączyć – to trochę tak jak nie afiszować się z portfelem w tłumie.

Jeśli już musisz mieć stale włączony BT (bo np. smartwatch traci wtedy funkcje), to dbaj absolutnie o aktualizacje, byś nie był podatny na znane exploity. I nigdy nie akceptuj nieoczekiwanych próśb o sparowanie czy odbiór danych przez Bluetooth. Obce urządzenie próbuje się połączyć? Odrzuć.

Ciekawostka: istnieją też ataki polegające na śledzeniu przez sygnały Bluetooth. Np. beacony w sklepach mogą wykrywać Twój telefon (poprzez stałe adresy MAC BT, choć obecnie systemy je losowo zmieniają dla prywatności). Tak powstały narzędzia do śledzenia ruchu klientów w galerii handlowej. W czasach pandemii COVID aplikacje do powiadamiania o kontakcie używały BT do wykrywania zbliżeń telefonów. Generalnie BT włączony to sygnał radiowy, który mógłby zdradzić Twoją obecną lokalizację komuś z odpowiednim odbiornikiem. Dla przeciętnego Kowalskiego nie jest to wielki problem, ale warto wiedzieć.

Zapasowe koło ratunkowe: dlaczego warto robić kopie zapasowe telefonu

Mówi się, że ludzie dzielą się na tych, którzy robią kopie zapasowe, i tych, którzy będą je robić… po pierwszej poważnej utracie danych. Utrata danych ze smartfona może nastąpić z różnych powodów: awaria urządzenia, uszkodzenie (np. utopienie telefonu w wodzie), kradzież lub zgubienie, a nawet atak ransomware (choć to akurat na telefonach rzadkie, bardziej na komputerach). Niezależnie od przyczyny, wizja utraty setek zdjęć z ostatnich lat, kontaktów do wszystkich znajomych czy ważnych notatek potrafi przyprawić o zimny dreszcz. Dlatego kopie zapasowe to absolutnie kluczowy element bezpieczeństwa – może nie tyle chroniący przed samym włamaniem, co przed skutkami różnych losowych zdarzeń. To Twoje zapasowe koło ratunkowe, które pozwoli Ci szybko otrząsnąć się po katastrofie i wrócić do normalności.

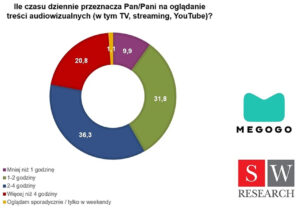

Polacy a backup – wciąż bywa z tym słabo

Niestety, badania pokazują, że wiele osób lekceważy robienie kopii zapasowych. Jedno z badań z 2021 r. wskazało, że niemal co czwarty posiadacz urządzeń elektronicznych w Polsce nigdy nie wykonał żadnej kopii zapasowej swoich danych. Tyle samo mniej więcej robi to regularnie – czyli mamy sytuację, gdzie połowa społeczeństwa żyje trochę “va banque”, licząc że nic złego się nie stanie. Co gorsza, nawet wśród tych, którzy backup robią, często dzieje się to tylko przy okazji zmiany sprzętu (około 1/3 przypadków) albo dopiero po utracie danych (17% – czyli ludzie dopiero po awarii sięgają po backup, często za późno. Mało kto ma wyrobiony nawyk regularnego, automatycznego zabezpieczania swoich informacji.

Jeśli dotychczas nie przywiązywałeś do tego wagi, czas to zmienić wraz z nowym smartfonem. Potraktuj to jak ustawienie ubezpieczenia na życie Twoich danych. Na szczęście obecnie producenci urządzeń starają się maksymalnie uprościć proces robienia kopii – często nawet dzieje się to w tle bez Twojego udziału, trzeba to tylko włączyć i skonfigurować.

Rodzaje kopii zapasowych w smartfonie

Możemy wyróżnić kilka sposobów zabezpieczania danych z telefonu:

- Kopia w chmurze producenta. Najłatwiejsza opcja. Jeśli masz iPhone’a – Apple oferuje iCloud Backup. Jeśli masz Androida – Google zapewnia backup na Dysku Google (i od Androida 6 wzwyż automatycznie może on obejmować aplikacje, kontakty, SMS-y, ustawienia itd.). Wystarczy, że wejdziesz w ustawienia i włączysz tworzenie kopii zapasowej w chmurze. Upewnij się, że masz zalogowane konto Google/Apple i akceptujesz backup. Telefon zazwyczaj będzie robił kopię automatycznie np. gdy jest podłączony do Wi-Fi i ładowarki w nocy. Taka kopia w iCloud/Google obejmuje dość szeroki zakres danych: listę zainstalowanych aplikacji, dane tych aplikacji (jeśli deweloper na to pozwolił), SMS-y/MMS-y (na Androidzie zależnie od producenta, ale Google Chaty tak, na iPhone iMessage tak), dzienniki połączeń, kontakty, kalendarz, ustawienia systemowe, zdjęcia i filmy (jeśli włączysz backup zdjęć).

- Synchronizacja istotnych danych z chmurą. Poza całościową kopią, warto korzystać z synchronizacji konkretnych rzeczy. Np. kontakty i kalendarz – trzymane na koncie Google lub Apple – od razu masz je zabezpieczone (bo jak zgubisz telefon, logujesz się na konto w nowym i wszystko się pobiera). Zdjęcia i filmy – tu wiele osób włącza Google Photos (Zdjęcia Google) lub iCloud Photos, które przechowują fotki na bieżąco w chmurze. Dzięki temu nawet uszkodzenie telefonu nie spowoduje utraty wspomnień – wszystko jest na serwerach i widać potem na nowym urządzeniu czy na komputerze. Podobnie notatki – jak trzymasz w Google Keep czy iCloud Notes, one też od razu są w sieci. Synchronizacja to też forma backupu (choć uwaga: synchronizacja usuwa także w drugą stronę – jak skasujesz coś przypadkiem na jednym urządzeniu, to zniknie z chmury też; backup z kolei często pozwala przywrócić do momentu z przeszłości).

- Lokalna kopia zapasowa na komputerze. Można też po staremu zrobić backup telefonu na PC lub Maca. Apple ma program Finder/iTunes, którym można wykonać pełną kopię iPhone’a do pliku na komputerze (i opcjonalnie ją zaszyfrować hasłem, co jest wskazane, bo wtedy kopiuje też wszystkie hasła, dane zdrowotne itp.). Androidy często nie mają jednej oficjalnej metody (zależy od producenta – Samsung np. ma Smart Switch do backupu na komputer). Jednak istnieją narzędzia jak Android SDK (dla zaawansowanych) albo aplikacje firm trzecich, które potrafią backupować androidowy telefon na dysk. Osobiście uważam, że backup w chmurze Google w zupełności wystarcza dla większości, ale jeśli ktoś woli mieć wszystko u siebie, może tak robić.

- Kopie pojedynczych rzeczy. Możesz manualnie od czasu do czasu zgrać np. zdjęcia i filmy na zewnętrzny dysk lub komputer przez kabel. Albo eksportować kontakty do pliku i trzymać gdzieś bezpiecznie. To takie ręczne metody – trochę pracochłonne, ale warto np. raz na rok skopiować te zdjęcia też offline, bo chmura niby pewna, ale zdarzały się przypadki, że ktoś skasował konto czy błąd nastąpił. W myśl zasady “dwa backupy to jeden, jeden backup to żaden” – najlepiej mieć dane w dwóch niezależnych miejscach.

Automatyzacja i regularność

Kluczem do skutecznego backupu jest automatyzacja. Jeśli będziesz musiał pamiętać o comiesięcznym robieniu kopii, istnieje ryzyko, że akurat przed awarią telefonu zapomnisz zrobić najnowszą. Dlatego ustaw rzeczy tak, by działy się same. Włącz automatyczny backup w chmurze – i sprawdź po pierwszym razie, czy na pewno się wykonał (np. zrób test: dodaj nowy kontakt albo zrób zdjęcie, potem sprawdź na koncie Google/iCloud czy ten kontakt/zdjęcie tam jest – jeśli tak, system działa). Upewnij się też, że masz wystarczająco miejsca na kopię. Apple daje tylko 5 GB darmowo w iCloud, co często nie starcza – może trzeba wykupić większy plan (to kilka złotych miesięcznie, a warto, by mieć spokój). Google daje 15 GB na wszystko (poczta, dysk, zdjęcia, backupy). Jeżeli masz dużo danych, to też może wymagać dokupienia planu Google One.

Dla paranoików lub bardzo cennych danych, można stosować zasadę 3-2-1 (3 kopie, na 2 różnych rodzajach nośników, 1 poza lokalizacją). Np. oryginał w telefonie, kopia w chmurze, i jeszcze jedna kopia na dysku zewnętrznym w domu. Wtedy naprawdę musiałby nastąpić kataklizm, by wszystko zginęło.

Przykłady, czemu backup jest zbawienny

Pozwolę sobie opowiedzieć anegdotę: znajoma osoba upuściła telefon z dachu samochodu prosto na jezdnię – totalne zniszczenie, nic nie dało się odzyskać z pamięci. Na szczęście kilka dni wcześniej skonfigurowała Google Photos do backupu zdjęć. Efekt? Telefon do wyrzucenia, ale wszystkie zdjęcia dzieci z wakacji były w chmurze i można było je odzyskać na nowym urządzeniu. Inny przypadek: ransomware na Androidzie (rzadkie, ale bywało – blokowało dostęp do plików i żądało okupu). Ktoś bez backupu byłby w kropce, ale mając zdjęcia i dane w kopii, po prostu sformatował telefon do ustawień fabrycznych i przywrócił dane z chmury, ignorując szantaż.

Czasem backup przydaje się nawet nie przy awarii, a przy zmianie telefonu (co i tak pewnie Cię czeka za parę lat). Migrowanie wszystkiego ze starego na nowy jest bardzo proste, gdy stare dane są w chmurze: nowy smartfon przy konfiguracji powie “znaleziono kopię zapasową, czy chcesz przywrócić?” – klikasz tak i po kilkunastu minutach masz wszystko tak jak było: aplikacje, ustawienia, tapeta, układ ikon, historia połączeń, wiadomości. Bez kopii – musiałbyś zaczynać od zera.

Nie zapomnij o elementach, które backupom nie podlegają

Warto wspomnieć, że niektóre rzeczy domyślny backup nie obejmuje. Np. na Androidzie kopia Google nie obejmuje zwykle danych aplikacji, które tego nie wspierają (np. WhatsApp – trzeba zrobić osobno backup czatów WhatsApp na Google Drive z poziomu aplikacji). iPhone z kolei nie backupuje danych już zsynchronizowanych z iCloud (np. zdjęć, jeśli używasz Biblioteki iCloud – bo to już jest w chmurze, więc nie duplikuje). Wiedz, co jest gdzie. Jeżeli masz jakieś aplikacje typu menedżer haseł (np. KeePass offline) – zadbaj by ich bazy też były gdzieś skopiowane, bo jak stracisz telefon i bazę, to nieszczęście. Albo np. niektóre gry mobilne zapisują postęp tylko lokalnie – warto wtedy połączyć konto gry z Facebookiem/Google żeby postęp był w chmurze, inaczej backup systemowy może tego nie ująć i stracisz postępy.

No i oczywiście, backup sam w sobie też trzeba chronić – zwłaszcza jeśli wykonujesz kopię na komputerze czy dysku zewnętrznym. Taki nośnik trzymaj w bezpiecznym miejscu, z dala od ciekawskich oczu. Warto rozważyć szyfrowanie kopii zapasowej, szczególnie gdy zawiera wrażliwe dane (np. program iTunes umożliwia zaszyfrowanie backupu iPhone’a hasłem, a na Androidzie można spakować kopię do zaszyfrowanego archiwum). Dzięki temu nawet gdyby ktoś niepowołany zdobył plik z Twoją kopią, nie wyciągnie z niego informacji. Kopia w chmurze natomiast jest zabezpieczona hasłem do Twojego konta – to kolejny powód, by konto Google czy Apple ID zabezpieczyć silnym, unikatowym hasłem i najlepiej dwuetapową weryfikacją (2FA). W przeciwnym razie haker mógłby próbować pobrać Twoje dane z chmury prosto z serwera – a tego byśmy nie chcieli.

Podsumowując ten wątek: kopia zapasowa to Twoja polisa ubezpieczeniowa na dane. Miej ją zawsze aktualną, a żadna awaria czy kradzież telefonu nie odbierze Ci tego, co najcenniejsze – wspomnień, kontaktów, dokumentów. W idealnym świecie backup jest jak parasol – miej go pod ręką, a być może nigdy nie będzie musiał naprawdę Cię ratować. Ale gdy nadejdzie burza, będziesz przygotowany.

Awaryjne scenariusze: co możesz zrobić, gdy telefon zaginie lub zostanie skradziony

Mimo wszelkich środków ostrożności, zaginięcie lub kradzież telefonu może się zdarzyć każdemu. W takiej sytuacji kluczowe jest szybkie działanie i wykorzystanie dostępnych narzędzi, by zminimalizować szkody. Nowoczesne smartfony mają całkiem spore możliwości, jeśli chodzi o zdalną lokalizację i kontrolę, warto więc je zawczasu poznać (i oczywiście upewnić się, że są skonfigurowane). Oto plan awaryjny – kroki, które możesz podjąć, gdy zorientujesz się, że telefon zniknął:

1. Zadzwoń na swój numer

Brzmi banalnie, ale często pierwszym odruchem powinno być próba zadzwonienia na zgubiony telefon z innego aparatu. Być może tylko zapodział się gdzieś w domu pod poduszką – usłyszysz dzwonek i po sprawie. A jeśli faktycznie został gdzieś zostawiony publicznie, jest szansa, że uczciwy znalazca odbierze i umówicie się na odbiór. Wiele historii zgubionych telefonów znajduje szczęśliwe zakończenie właśnie dzięki zwykłemu połączeniu. Oczywiście, jeśli telefon został ukradziony przez złodzieja, raczej nie odbierze albo od razu wyłączy urządzenie – ale przynajmniej szybko się dowiesz, że coś jest nie tak (gdy telefon dzwoni, ale nikt nie podnosi lub jest od razu wyłączany).

2. Skorzystaj z funkcji „Znajdź mój telefon”

Zarówno Android, jak i iPhone posiadają wbudowane funkcje do lokalizowania zagubionego sprzętu na mapie. Na Androidzie jest to usługa Znajdź moje urządzenie (Find My Device) powiązana z kontem Google, na iPhone – Find My iPhone (Znajdź mój iPhone) powiązany z Apple ID. Ważne: te funkcje muszą być włączone na telefonie zawczasu (domyślnie zwykle są, ale warto to sprawdzić w ustawieniach bezpieczeństwa). Gdy telefon zaginie, wystarczy zalogować się na odpowiednią stronę (np. google.com/android/find dla Androida, icloud.com/find dla iPhone) lub użyć aplikacji znajdź-telefon na innym urządzeniu. Co można wtedy zrobić?

Przede wszystkim zobaczyć ostatnią znaną lokalizację telefonu na mapie (jeśli jest włączony i ma sygnał GPS/internet, pokaże bieżącą pozycję). Czasem to ułatwia sprawę – widzisz np., że telefon leży na mapie w domu znajomego, czyli pewnie tam go zostawiłeś. Jeśli pokazuje się w zupełnie nieznanej lokalizacji, możliwe że ktoś go zabrał.

Narzędzia typu Znajdź mój telefon oferują też akcje zdalne. Możesz sprawić, by telefon zaczął głośno dzwonić (nawet jeśli był wyciszony), co przydaje się przy poszukiwaniach w pobliżu. Możesz wyświetlić na jego ekranie komunikat dla znalazcy – np. „Ten telefon jest zgubiony, proszę zadzwonić pod numer XXX” – co daje szansę, że uczciwa osoba się skontaktuje. Co najważniejsze, masz opcję zdalnego zablokowania telefonu i wylogowania z kont (tzw. tryb utracony/lock) oraz w ostateczności **zdalnego wymazania wszystkich danych. Ta ostatnia czynność powinna być użyta, gdy jesteś pewien, że telefon wpadł w niepowołane ręce i nie odzyskasz go – powoduje ona przywrócenie urządzenia do ustawień fabrycznych, kasując Twoje dane (dlatego tak ważny był backup!). Lepiej stracić telefon niż pozwolić komuś ukraść Twoją tożsamość czy środki finansowe.

Jeśli telefon jest wyłączony lub nie ma połączenia, niestety lokalizacja na żywo się nie powiedzie. Jednak nadal możesz wydać polecenie wymazania – wykona się, gdy tylko urządzenie znów pojawi się online.

3. Zgłoś kradzież na policję i zablokuj urządzenie u operatora

Gdy podejrzewasz, że telefon został skradziony (np. został wyjęty z kieszeni w tłumie, lub lokalizacja GPS wskazuje miejsce, gdzie na pewno go nie zostawiłeś), nie zwlekaj z powiadomieniem policji. Być może sam telefon nie zostanie aktywnie szukany (niestety, policja rzadko odzyskuje telefony), ale spisanie protokołu jest ważne dla dalszych kroków. Otrzymasz potwierdzenie zgłoszenia kradzieży – dokument ten może być potrzebny np. przy ubieganiu się o ubezpieczenie (jeśli miałeś wykupione) albo, co kluczowe, przy zleceniu blokady IMEI u operatora.

IMEI to unikalny numer identyfikacyjny telefonu. Operatorzy komórkowi mogą na Twoją prośbę (popartą zgłoszeniem na policji) wpisać ten IMEI na czarną listę – w rezultacie skradziony telefon nie będzie mógł się logować do sieci komórkowych w Polsce (a nawet w wielu krajach, bo operatorzy wymieniają się takimi danymi). Dla złodzieja oznacza to, że telefon staje się mniej użyteczny (nie zadzwoni sobie na własnej karcie). Oczywiście może nadal używać go offline lub sprzedać na części, ale blokada IMEI to dobry ruch – zniechęca złodziei (im więcej osób to robi, tym mniej opłaca się kraść telefony).

Równocześnie ze zgłoszeniem na policję skontaktuj się ze swoim operatorem komórkowym. Poproś o zablokowanie karty SIM, która była w telefonie, oraz wydanie duplikatu karty. Zablokowanie SIM zapobiegnie np. wykorzystaniu Twojego numeru do połączeń czy – co gorsza – do ataków typu SIM-swap (gdzie złodziej mógłby próbować użyć Twojej karty do autoryzacji np. kodów SMS z banku). Duplikat karty pozwoli Ci zachować numer telefonu – dostaniesz nową kartę z tym samym numerem, którą włożysz do zastępczego aparatu. To ważne, bo Twój numer może być powiązany z wieloma usługami (np. odbierasz na niego SMS-y weryfikacyjne).

4. Zmień hasła do ważnych kont

Jeśli utracony telefon był zalogowany do różnych kont (Google, Apple, Facebook, e-mail, bankowe aplikacje etc.), warto zmienić hasła do tych usług na wszelki wypadek. Zwłaszcza, jeśli nie miałeś na telefonie blokady ekranu lub masz podejrzenie, że ktoś mógł odgadnąć Twój PIN. Zacznij od hasła do konta Google/Apple – bo mają dostęp do wielu rzeczy (poczta, chmura). Zmień też hasła do bankowości mobilnej i ewentualnie zdalnie wyrejestruj zgubione urządzenie z listy zaufanych urządzeń w aplikacji banku (większość banków na to pozwala). Profilaktycznie zmień hasło do ważnych mediów społecznościowych i komunikatorów. To trochę zachodu, ale lepiej dmuchać na zimne. Ktoś mógłby próbować metodą „na naiwnego” wykorzystać dostęp do Twoich komunikatorów (np. rozsyłając prośby o przelew do Twoich znajomych z Twojego Messengera – takie rzeczy się zdarzały).

Na szczęście, jeśli miałeś silną blokadę ekranu i w dodatku zdalnie wylogowałeś/zablokowałeś telefon poprzez Znajdź mój telefon, prawdopodobieństwo, że złodziej cokolwiek zdziała z Twoimi kontami, jest znikome. Ale parę minut na zmianę haseł daje 100% pewność.

5. Wykorzystaj kopię zapasową i kup nowy telefon

Pogódźmy się: gdy telefon przepadł, często jedynym wyjściem jest zakup nowego urządzenia. Stary możesz mentalnie pożegnać (ewentualnie, jeśli policja coś znajdzie, to miła niespodzianka, ale nie nastawiaj się). Dzięki temu, że zawczasu zadbałeś o backupy, przejście na nowy sprzęt będzie mniej bolesne. Logujesz się na swoje konto, przywracasz dane z ostatniej kopii zapasowej i w ciągu kilkudziesięciu minut większość rzeczy wraca – kontakty, kalendarz, notatki, aplikacje (wraz z danymi, o ile były objęte backupem), zdjęcia (zsynchronizowane z chmurą). Oczywiście, stracisz może jakieś ustawienia czy ostatnie dane, których backup nie zdążył złapać, ale to drobiazgi. Możesz śmiało kontynuować życie cyfrowe prawie tak, jakby nic się nie stało.

Na marginesie: taka sytuacja pokazuje też przewagę posiadania zabezpieczonego telefonu. Jeśli telefon był odpowiednio zablokowany, to złodziej i tak niewiele z niego ma – najwyżej sprzeda go na części, bo dostanie się do zaszyfrowanej pamięci nowoczesnego smartfona bez hasła graniczy z cudem. Dodatkowo w iPhone’ach działa blokada aktywacji – po wymazaniu nadal trzeba znać Apple ID właściciela, by urządzenie aktywować, więc staje się ono dla złodzieja bezużyteczną „cegłą”. W Androidzie jest podobny mechanizm FRP (Factory Reset Protection) wymagający zalogowania się na pierwotne konto Google po resecie. To działa na Twoją korzyść – o ile nie zdradzisz nikomu swoich danych logowania. Dlatego nie daj się nabrać na ewentualne próby wyłudzenia tych danych. Zdarza się, że złodzieje z telefonu wyślą np. SMS do Twoich bliskich „Znalazłem ten telefon, skontaktuj się pod mailem XXX” – a potem podszywają się pod support Google/Apple i próbują Cię nakłonić do podania hasła (podsuwając fałszywą stronę). Nigdy nie podawaj nikomu swojego Apple ID czy Google hasła, nawet jeśli ktoś twierdzi, że to „w celu weryfikacji znalazcy”. To zwykle podstęp.

Reasumując: gdy telefon przepadnie, działaj szybko według powyższych kroków. Jeśli miałeś szczęście i uczciwy znalazca go zwróci – wspaniale. Jeśli nie – trudno, dzięki wcześniejszym zabezpieczeniom Twoje straty ograniczą się do wartości sprzętu, a nie utraty cennych danych czy pieniędzy. A nowy telefon oczywiście od razu zabezpiecz zgodnie z naszym poradnikiem!

Na koniec: bezpieczeństwo smartfona to styl życia, nie jednorazowa czynność

Dobrnęliśmy do końca tej długiej podróży przez świat zabezpieczania nowego smartfona. Jeśli czujesz się nieco przytłoczony ilością porad – spokojnie, w praktyce wiele z nich wprowadzisz raz, a dobrze (np. ustawienie PIN, skonfigurowanie backupu), a inne staną się po prostu częścią Twoich codziennych nawyków. A o to właśnie chodzi: bezpieczeństwo to pewien styl życia, zestaw nawyków, które z początku wymagają odrobiny dyscypliny, ale z czasem stają się naturalne jak oddychanie.

Pomyśl: czy zapinasz pasy bezpieczeństwa w samochodzie? Zapewne tak, choć nie planujesz mieć wypadku przy każdej jeździe. To po prostu nawyk, który chroni Cię na wszelki wypadek. Podobnie jest z telefonem. Ustawienie blokady ekranu, regularne aktualizacje, ostrożność wobec podejrzanych linków, robienie kopii zapasowych – to jak zapięcie cyfrowych pasów. Na początku może trzeba się pilnować („czy włączyłem backup?”, „czy nie używam za prostego hasła?”), ale po pewnym czasie robisz to odruchowo i nawet o tym nie myślisz.

Warto też trzymać rękę na pulsie. Świat technologii ciągle się zmienia – pojawiają się nowe zagrożenia, ale i nowe rozwiązania zabezpieczające. Od czasu do czasu poświęć kilka minut, by przeczytać w sieci o aktualnych trendach bezpieczeństwa mobilnego. Może za jakiś czas standardem będą np. fizyczne klucze bezpieczeństwa do logowania, albo jeszcze inne wynalazki. Bądź otwarty na ulepszanie swojego „bezpiecznego stylu życia”. Jednak fundamenty raczej pozostaną niezmienne: zdrowy rozsądek, ograniczone zaufanie do nieznanych źródeł i scenariuszy, oraz dbanie o podstawy (jak wspomniane hasła, aktualizacje, kopie danych).

Na koniec dobra wiadomość: stosując się do powyższych zaleceń, już zrobiłeś 90% tego, co przeciętny użytkownik powinien zrobić, by spać spokojnie. Twój nowy smartfon jest teraz o niebo bardziej chroniony niż urządzenia osób, które temat ignorują. Czy to gwarantuje pełne bezpieczeństwo? W cyberświecie nigdy nie ma 100% gwarancji. Ale prawdopodobieństwo, że padniesz ofiarą przypadkowego ataku czy złodzieja, spadło wielokrotnie. A w razie pecha – wiesz, jak zareagować i masz zabezpieczenia minimalizujące straty.

Ciesz się swoim nowym telefonem! Korzystaj z niego mądrze, ale bez nadmiernego strachu. Świadomość i przygotowanie to Twoi sprzymierzeńcy. Dzięki nim bezpieczeństwo przestaje być przykrą koniecznością, a staje się po prostu elementem codziennej rutyny, czymś, o czym rzadko będziesz musiał myśleć – bo będzie działać w tle. Bezpieczeństwo to proces, a Ty właśnie ten proces wdrożyłeś w życie. Z własnego doświadczenia wiem, że wielu użytkowników zaczyna dbać o zabezpieczenia dopiero po fakcie, gdy coś złego się wydarzy. Ty masz tę przewagę, że wyprzedzasz ewentualne kłopoty. Pamiętaj, lepiej zapobiegać niż leczyć – ta stara zasada idealnie pasuje do świata smartfonów. Zadbaj o bezpieczeństwo teraz, a najpewniej nigdy nie będziesz musiał przekonywać się na własnej skórze, jak bolesny bywa jego brak.

Miłośnik wszystkiego, co związane z nowymi technologiami. Kiedyś konsultant w branży telko; dziś działający głównie w sferze oprogramowania, a przy okazji niezmiennie zafascynowany wszystkim, co dotyczy technologii mobilnych oraz znaczenia internetu w codzienności.

Porównaj najlepsze oferty operatorów

oszczędź nawet 50%

Pan Wybierak – bezpłatna porównywarka najlepszych ofert operatorów

To jedna z najbardziej kompletnych wyszukiwarek, z trafnym dopasowaniem ofert internetu, telewizji kablowej i telekomów do adresu zamieszkania, z której bardzo chętnie korzystają nasi czytelnicy – polecamy!

Pan Wybierak to świetny serwis, dzięki któremu nie tylko poznałem wszystkie możliwe warianty instalacji internetu w moim miejscu zamieszkania, ale także odkryłem naprawdę tanią ofertę. Ogólnie - rewelacja!